Trả tiền chuộc có thể gây bùng nổ mã độc tống tiền tại Việt Nam

Theo đại diện Trung tâm An ninh mạng quốc gia, việc trả tiền cho hacker tạo tiền lệ nguy hiểm và có thể là nguyên nhân của nhiều vụ tấn công ransomware thời gian qua.

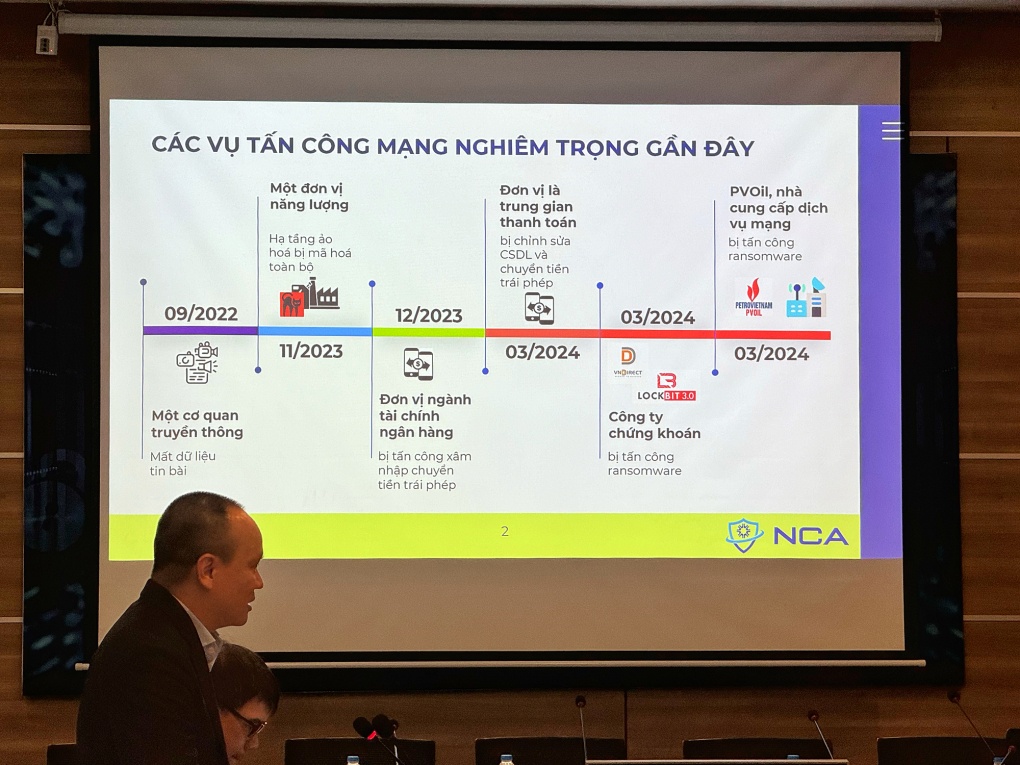

Từ cuối tháng 3, Việt Nam ghi nhận ít nhất ba vụ tấn công mã hóa dữ liệu (ransomware) quy mô lớn gồm VnDirect, PVOil và một nhà cung cấp dịch vụ viễn thông, bên cạnh sự cố của những doanh nghiệp nhỏ hơn. Tại tọa đàm chiều 5/4 ở Hà Nội, Trung tá Lê Xuân Thủy, Giám đốc Trung tâm an ninh mạng quốc gia - Bộ Công an, cho biết thời gian qua có đơn vị tại Việt Nam đã phải trả tiền chuộc để khôi phục dữ liệu hệ thống sau khi bị mã hóa tống tiền.

"Chúng tôi đã khuyến cáo việc này sẽ tạo ra tiền lệ và có thể nổ ra các cuộc tấn công khác. Và thực tế vừa qua đã có cuộc tấn công như vậy", ông Thủy nói.

Theo ông, Việt Nam đã tham gia sáng kiến chống ransomware thế giới cùng hơn 50 nước, trong đó đưa ra các giải pháp cũng như chính sách vận động không trả tiền, vì khi trả tiền sẽ có thể kích thích các nhóm tấn công mạng.

"Nếu chúng ta kiên cường sẽ làm giảm động lực của tin tặc", ông nói. Ngược lại, việc một doanh nghiệp chấp nhận yêu cầu của kẻ tấn công được đánh giá sẽ tạo tiền lệ nguy hiểm cho chính doanh nghiệp đó và các đơn vị khác.

"Việt Nam chưa có quy định cụ thể về vấn đề này, nên đó là lựa chọn của doanh nghiệp", ông Thủy nói thêm.

Bên cạnh đó, phương án này được đánh giá không giải quyết triệt để vấn đề. "Có nhiều trường hợp trả tiền rồi nhưng không lấy được khóa, hoặc khóa không thể giải toàn bộ dữ liệu. Nếu không bịt đường vào sẽ còn bị tấn công lần nữa", Giám đốc Trung tâm an ninh mạng quốc gia khuyến cáo.

Trên thế giới, việc trả tiền chuộc cho các hacker tấn công ransomware cũng là vấn đề tranh cãi. Trả lời VnExpress, ông Thành Nguyễn, nhà sáng lập công ty bảo mật Verichains, cho biết tại một số quốc gia, việc đưa tiền cho tội phạm mạng thậm chí có thể gây ra hậu quả pháp lý nghiêm trọng cho doanh nghiệp vì "gửi đi một thông điệp rằng tấn công ransomware là một phương thức kiếm tiền hiệu quả, từ đó khuyến khích các nhóm tội phạm mạng".

Theo Purestorage, quyết định trả hay không trả tiền còn phụ thuộc nhiều yếu tố, như mức độ ảnh hưởng của dữ liệu đến hoạt động kinh doanh, đội ngũ nhân viên của công ty, và nguy cơ lộ dữ liệu sau cuộc tấn công. Nhiều cuộc tấn công ransomware thường là "tống tiền kép", bao gồm cả việc đe dọa công khai dữ liệu nhạy cảm trong hệ thống.

"Nếu trả tiền thực sự là lựa chọn duy nhất, nên thuê một nhóm ứng phó sự cố có kinh nghiệm để hỗ trợ đàm phán và thanh toán", trang này khuyến nghị.

"Doanh nghiệp lúng túng khi bị mã hóa dữ liệu tống tiền"

Quy trình chuẩn khi bị tấn công ransomware thường gồm bốn bước, gồm: Cấp cứu, rà soát, phục hồi, rút kinh nghiệm. Trong đó, giai đoạn cấp cứu gồm các việc như cách ly ngay hệ thống tấn công, liên hệ cơ quan chức năng và các bên liên quan, đánh giá khả năng sử dụng dữ liệu đã sao lưu và đưa ra kế hoạch xử lý.

"Quy trình ai cũng nắm rõ. Nhưng thực tế khi xảy ra, đơn vị rất lúng túng dẫn đến nhiều hệ lụy", ông Thủy nói.

Các sai lầm thường gặp, theo ông Thủy, là chậm trễ trong việc thông báo tới cơ quan chức năng và không có kế hoạch điều tra, ứng phó. "Nhiều đơn vị vội vàng khôi phục hệ thống, làm mất dấu vết tấn công, gây khó trong xác định nguyên nhân sự cố", ông nói. "Việc không xác định được nguyên nhân để khắc phục sẽ làm tăng nguy cơ tái diễn các cuộc tấn công sau này".

Theo các chuyên gia, sao lưu dữ liệu đúng cách là phương án tốt nhất để phòng ngừa các cuộc tấn công mã hóa dữ liệu tống tiền. Khi có bản sao lưu tốt, doanh nghiệp có thể dễ dàng khôi phục hoạt động mà không phải chuyển tiền chuộc.

Theo ông Phạm Thái Sơn, đại diện Trung tâm Giám sát an toàn không gian mạng quốc gia, cần sao lưu dữ liệu theo mô hình 3-2-1, tức có ít nhất ba bản, ở hai định dạng khác nhau và có ít nhất một bản offline. "Nếu không tách rời hạ tầng, có chiến thuật rõ ràng, rất có thể sẽ không còn gì để khôi phục", ông Sơn nói.

Theo ông Thành Nguyễn, các sự cố gần đây đã chứng tỏ tin tặc có khả năng tấn công cả hệ thống chính đang hoạt động lẫn hệ thống sao lưu, làm cho việc khôi phục dữ liệu đã sao lưu trở nên bất khả thi.

"Do vậy, cần có giải pháp sao lưu đặc thù, chẳng hạn sao lưu lên dịch vụ cloud có giải pháp và cơ chế vận hành độc lập để phòng chống rủi ro này", ông nói.

Ngoài ra, theo ông Vũ Ngọc Sơn, Trưởng ban nghiên cứu công nghệ - Hiệp hội An ninh mạng quốc gia, các đơn vị cũng cần có hệ thống theo dõi, giám sát và phản ứng, để xử lý ngay khi bị tấn công. Việc phòng chống mã hóa dữ liệu, theo ông Sơn cần thực hiện theo chiến lược "kiềng ba chân", gồm ngăn chặn, theo dõi giám sát, và phản ứng.

"Nếu làm sớm, số tiền sẽ nhỏ hơn rất nhiều so với số tiền phải bỏ ra để mua lại dữ liệu", ông Sơn nói.

Bạn muốn trở thành VIP/PRO trên 24HMONEY?

Liên hệ 24HMONEY ngay

Bình luận